La aparición de nuevos textos sobre la integridad de datos (Data Integrity), y la interpretación que se hace de ellos en las auditorías e inspecciones no invalida en absoluto las aportaciones normativas anteriores y, en particular, del Anexo 11 de las EU-GMP.

Como se ha dicho anteriormente, no se trata de una nueva normativa propiamente dicha, sino de “un nuevo enfoque en la gestión y el control de datos…”. Esta nueva orientación permite poner de relieve las cuestiones abordadas en textos anteriores y recordar que se han producido desviaciones en la práctica debido a una mala aplicación de la normativa, a veces de manera deliberadamente fraudulenta.

Aunque el perímetro de la integridad de datos abarca en principio todos los datos, independientemente de su naturaleza, aquí abordaremos principalmente los datos de índole electrónica, y sobre todo los datos contenidos y manipulados en los sistemas de información.

El carácter innovador de los textos relativos a la integridad de datos reside tanto en una toma de conciencia como en una nueva manera de entender la responsabilidad de las empresas. Aquí mostraremos cuáles son los aspectos que ya han sido ampliamente tratados en textos anteriores, particularmente en el Anexo 11 de las EU-GMP(5), y cuáles hacen una aportación especial. Examinaremos asimismo el impacto de la implementación de la Data Integrity en el sistema de calidad existente y los cambios necesarios para ello.

Pero, ante todo, identificaremos qué puntos son novedosos y qué puntos ya han sido objeto de exhaustivo debate.

1. Los principios generales de la Integridad de Datos

Este concepto general ahora es ampliamente conocido con las siglas ALCOA(2 – § III 1. A) o en su versión ampliada (véase ALCOA+). El significado detallado y comentado de cada de estas siglas está suficientemente documentado, por lo que nos ocuparemos principalmente de identificar los conceptos nuevos.

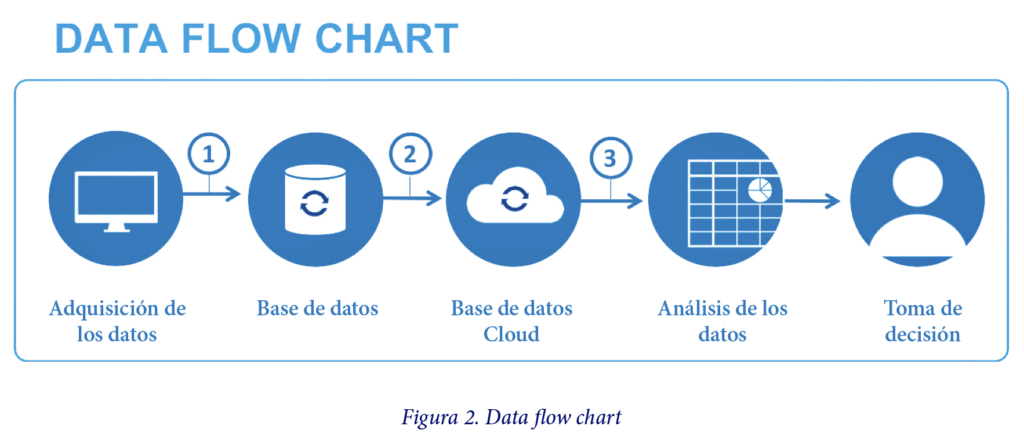

1.1 Data, Meta-Data, Trail, Static-Dynamic

A través de la integridad de datos, podemos comprobar que el enfoque se vuelve más global. El dato no es uno y autónomo. Cualquier dato con significado depende de otros significantes. Por ejemplo, el peso por sí solo es una cifra que carece de valor si no va acompañado de los metadatos que expresan su unidad. El concepto de datos evoluciona y el dato no es solo el significado, sino el conjunto de datos que lo integran. En función de las circunstancias, este dato también puede evolucionar. El historial de la evolución de este dato, así como sus estados sucesivos, también son indisociables. Esto nos lleva a replantearnos el concepto de dato para considerar el dato como un conjunto integrado por el significado, los metadatos, el historial y el audit trail correspondientes. El conjunto, que no puede separarse, constituye un dato. Podemos deducir asimismo que, en función de la naturaleza de los datos, algunos permanecen inmutables tras su creación en relación con el soporte (son los datos estáticos, como por ejemplo los datos en papel), mientras que otros pueden interaccionar con el usuario (son los datos dinámicos, como los datos electrónicos) que pueden tratarse para una mejor explotación.

Estos tres conceptos, en cuyo carácter indivisible reposa el nuevo enfoque, se ponen de relieve en los textos, tanto de la FDA (2 – III – 1 – b,c et d), como en la guía del PIC/S (3 – 7.5, 8.11.2) o del MHRA, que de manera más clara define como dato estático un documento en formato papel y como dato dinámico, un registro en formato electrónico (4 – 6.3, 6.7, 6.13).

Esta relación compleja (voir Fig.1) define una nueva unidad que es el Dato.

1.2 Gobierno y comportamiento

De los textos sobresale otro punto importante, que es la recomendación de una implicación al más alto nivel de la organización (« Highest levels or organisation » 4 – § 3.3, o « Senior Management should be accountable » 4 – § 6.5) en la gestión de la integridad de datos. Esta gestión debe ser responsabilidad de la dirección, aunque también deben implementarse ciclos formativos y procedimientos. Se hace hincapié en el comportamiento (Behaviour) del personal y de los responsables en cuanto a la gestión de la integridad de datos. La guía PIC/s distingue incluso dos categorías de empresas en función de la actitud de sus empleados respecto a la integridad de datos. La empresa puede tener una cultura “open”, es decir, donde el conjunto de los empleados puede interpelar a la jerarquía con el fin de garantizar la mejor protección de datos; o, por el contrario, tener una cultura “closed”, es decir, una cultura en la que es más difícil cuestionar a los responsables o el reporting de anomalías. En una empresa “open”, los empleados podrán sortear cualquier forma de presión por parte de la jerarquía si sus instrucciones son contrarias a los requisitos de la integridad de datos.

Se entiende que los autores de estos documentos esperan que las diferentes organizaciones adopten planes de acción al más alto nivel para crear un auténtico programa de gestión de la integridad de datos, junto con la instauración de una política de empresa (redactada en forma de Policy o Procedimiento al más alto nivel), y que elaboren un auténtico proyecto de implementación, con formaciones para todos los empleados con el objetivo de informarles e implicarles, además de revisiones periódicas con posibles acciones correctivas y preventivas (CAPA).

1.3 Soportes de datos

El concepto indivisible de Metadatos implica lógicamente también al soporte. Los formularios en blanco (blank forms – 2 §. 6) también deben controlarse. En la medida en que el soporte determina también una parte del significante (es decir, información descriptora), este soporte forma parte del ciclo controlado. Aunque esto podría interpretarse más bien en el sentido de un soporte de papel, no deja ser aplicable al formato electrónico (gestión de los formularios de entrada) y de las plantillas de Excel (plantillas de cálculo “Templates” recurrentes en los laboratorios). PIC/S aborda esta cuestión principalmente en relación con los formularios de papel (3§8 y siguientes). Cabe señalar que estos formularios suelen existir en formato electrónico con el fin de que sean completados manual o electrónicamente.

1.4 Ciclo de vida de los datos

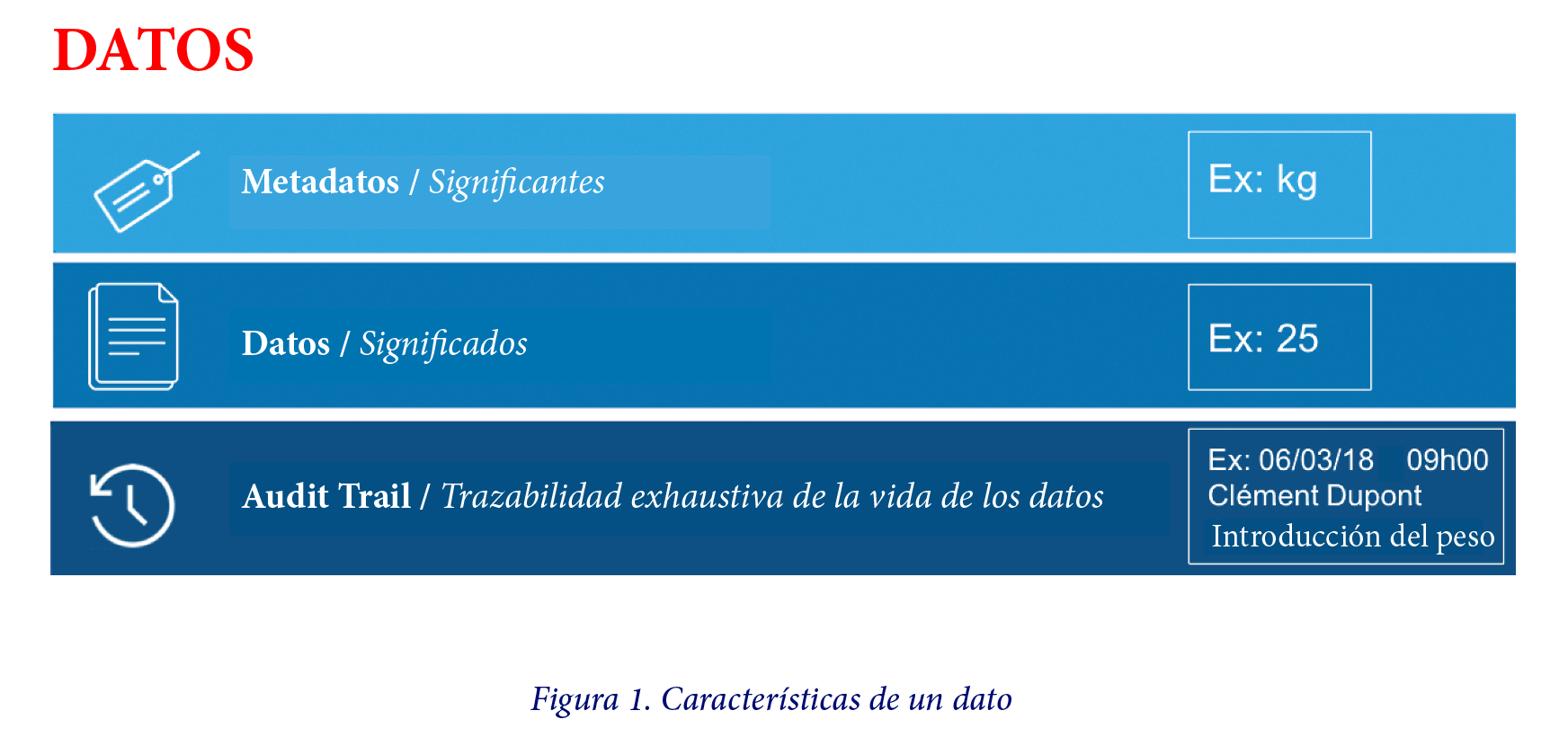

También cabe señalar la aparición del concepto de Data Life Cycle (ciclo de vida de los datos) con el fin de tener en cuenta la totalidad de la vida de los datos desde su generación: control, almacenamiento, posibles transformaciones, uso y archivo (4 § 6.6 o 3 § 13.7). Este concepto puede compararse con un concepto relativamente antiguo como es el del ciclo de vida de una aplicación. Aquí es donde reside el carácter innovador del concepto de integridad de datos. Los datos, sobre todo informáticos, existen por sí mismos y no solo a través de la aplicación o las aplicaciones que los generan y manipulan. Esto nos permite entender mejor por qué los datos, que antes se estudiaban y abordaban únicamente desde el punto de vista de la aplicación, la cual había que validar, se desligan completamente de los “sistemas” para convertirse en Información. El desarrollo de la informática en la empresa promueve cada vez más las transferencias de datos. Un determinado dato, generado por un equipo de producción o de control, puede perfectamente viajar a través de diferentes aplicaciones y participar finalmente en una decisión relacionada con la seguridad del paciente o la calidad del producto (véase ej. Fig 2).

El concepto del ciclo de vida de los datos deja claro que es necesario garantizar que el alcance semántico de los datos que se utilizarán para la toma de decisiones relacionadas con la salud del paciente y la calidad de los productos sean fieles al valor inicial generado por el equipo original. Por lo tanto, nos compete garantizar y demostrar que las transformaciones sucesivas de los datos no alteran su valor y que los datos de origen (datos primarios o Raw Data) siempre estén accesibles en caso necesario.

1.5 Migración de datos, transferencia de datos, interconexiones

Los datos, en su sentido más amplio (véase supra el concepto de Metadatos, Datos, audit trail), puede ser trasladados de una solución informática a otra, realojados en un nuevo sistema informático, e incluso reconstruidos si su estructura de almacenamiento ha quedado obsoleta o no puede conservarse. Esta operación requiere, por supuesto, un proceso apropiado que permita comprobar y documentar que se ha mantenido la calidad de los datos. Para PIC/S, las transferencias de datos forman parte del ciclo de vida de los datos (3 § 5.12).

Para MHRA (4 § 6.8), se trata de un proceso en toda regla que debe tener una “lógica”, una validación sólida con el fin de demostrar la integridad de los datos. El MHRA hace un apunte interesante cuando insiste sobre los riesgos relacionados con este tipo de operación y cita algunos de los errores frecuentes.

1.6 Conceptos existentes

Encontramos, por otro lado, sin que esto les reste importancia, conceptos ampliamente tratados en los textos europeos y/o estadounidenses.

- La firma electrónica (2 § III – 11 ; 3 § 9.3 ; 4 § 6.14 ; 5 § 14) y el audit trail (2 § III – 1 c ; 3 § 9.4 ; 4 § 6.13 ; 5 § 9) ; en cualquier caso de las modificaciones y acciones sobre los datos;

- Las diferentes medidas de seguridad, incluyendo el acceso a los datos y a los sistemas (véase a continuación, más información sobre la seguridad) (2 § III 1.e et 1.f ; 3 § 9.3 ;4 § 6.16, 6.17,6.18 ; 5 § 12 et suivants).

- La cartografía/inventario con los análisis de riesgos para identificar y controlar los sistemas y los datos (3 § 9.21 ;4 § 3.4 ; 5 § 4.3), los flujos de datos, los cambios de hora de una aplicación, los sectores de riesgo con una evaluación del tipo de riesgo y su alcance.

- Las revisiones periódicas y la gestión de incidentes con acciones correctivas y preventivas en su caso (3 § 9.2.1 – 4 ; 4 §6.15 ; 5 § 11, 13).

- La temporalidad de los datos y la instantaneidad (relación eventos-datos) (3 § 8.4 ; 4 § 5.1).

2. Principios generales de la implementación de la integridad de datos en un sistema de calidad

Como hemos visto, más allá de los aspectos ya existentes y ampliamente documentados en los textos como los EU-GMP (véase supra), aparecen nuevos conceptos que merecen nuestra atención, especialmente a la hora de implementar una auténtica política de gestión de la integridad de datos en una empresa.

2.1 Policy

El primer punto realmente novedoso que requiere nuestra atención es que la problemática de la integridad de datos se sitúa al más alto nivel de la organización. Es necesario contar con una “policy” o un procedimiento de política general que incluya al menos los siguientes aspectos:

- Definición de la Data Integrity tal y como la entiende al empresa, así como su perímetro. Sin omitir los datos que no sean objeto de almacenamiento o gestión electrónica o eventualmente un almacenamiento híbrido. El objetivo no es reescribir los textos normativos, sino hacer una interpretación interna para el personal.

- Los recursos humanos destinados a la gestión de la Data Integrity. Por ejemplo: ¿hay un Data Management Committee? ¿O un responsable general de datos? Los principios organizativos y humanos de control de la integridad de datos, así como los principios de responsabilidad individual en la conservación de los datos siempre con la perspectiva de una organización “open”, en línea con las recomendaciones del PIC/S.

- La implementación de soluciones de control, como cartografías, condiciones generales de evaluación del riesgo, o medidas oportunas para garantizar la integridad de datos. El objetivo es establecer las condiciones en las que los datos van a utilizarse en la organización, cómo cartografiarlas, cómo efectuar un análisis de riesgo en su ciclo de vida y las medidas adoptadas para garantizar su perdurabilidad.

- La seguridad debe abordarse de la manera más amplia posible, ya sea física, lógica o de continuidad (véanse infra estos conceptos). En la seguridad lógica, es importante también tener en cuenta la importancia de la firma electrónica. Así como poner los medios necesarios para garantizar que todos los actores le otorgan una importancia semejante a la de la firma manual, tal y como requieren los textos. Es decir, asegurarse de que se ha informado al personal que potencialmente vaya a utilizar la firma electrónica y de que es consciente de que tiene el mismo valor que una firma manual.

- Los medios organizativos para llevar a cabo inspecciones de control, el seguimiento de los incidentes y el tratamiento de las posibles acciones correctivas y preventivas.

- Una correcta definición de las condiciones de modificación y transferencia de datos. El objetivo es asegurarse de que se cuentan con los medios adecuados para garantizar que estas operaciones se llevan a cabo dentro de un marco lógico. Estos medios deben además garantizar de forma sólida que las transferencias o modificaciones se han llevado a cabo según un proceso de validación satisfactorio y no alteran su valor semántico inicial.

- Las condiciones específicas para la implementación de soluciones informáticas y, en particular, los requisitos que deben cumplirse para la integración de nuevas soluciones, con el objetivo siempre de garantizar la integridad de datos.

Esta “policy” debe aprobarse al más alto nivel y contar con el amplio consenso de la organización. Debe asimismo difundirse entre el personal, que debe recibir una formación general al respecto. Esta formación debe tener un seguimiento.

2.2 Cartografía / Análisis de riesgos

La cartografía es un requerimiento recogido desde hace mucho tiempo en las EU-GMP y que a veces se confunde con los VMP (Validation Master Plan) b (5 § 4.3). Estos dos documentos pueden elaborarse conjuntamente. Sin embargo, resulta interesante tratar por separado la cartografía para poder modificarla en tiempo real y no al ritmo de implementación de la solución. La cartografía, que en el pasado tendía a presentar una visión orientada a los sistemas, debe tener en cuenta los datos en forma de Data Flow Chart. Incluimos un ejemplo de Data Flow Chart (fig. 3).

Un Data Flow Chart debe permitir identificar:

- Los elementos que contribuyen a la generación de datos.

- Los elementos de almacenamiento y protección de datos primarios, así como los elementos que permiten hacer una restitución de manera rápida y comprensible.

- Los lugares de transferencia de datos y las medidas adoptadas para asegurarse de que no se produce una alteración del significado de los datos.

- En los puntos identificados como de riesgo, las acciones puestas en marcha para controlar o mitigar el riesgo.

- El ciclo de vida completo desde la generación hasta el archivado / o la supresión en su caso.

El análisis de riesgo debe identificar, en función de la sensibilidad de los datos, la periodicidad de las revisiones.

2.3 Seguridad

Los principios de seguridad (5 § 12) deben integrarse en procedimientos ad hoc y se basan en tres apartados principales.

- La seguridad física

Se trata del conjunto de medios y medidas que permiten garantizar que no puede producirse una alteración de los datos por medios físicos. Aunque los grandes sistemas de datos suelen estar bien protegidos, las alteraciones o riesgos pueden provenir de soluciones aisladas físicamente (ej. solución “stand alone” que controla un equipo y con una máquina de fácil acceso), periféricos de redes (armarios de comunicaciones de red, por ejemplo) o incluso dispositivos físicos de almacenamiento. En la teoría se tendrán en cuenta cuestiones como la calidad de la corriente eléctrica, los riesgos de incendio e inundación, los riesgos relacionados con animales, temperaturas, accesos físicos, etc. En el ámbito de la integridad de datos, resulta conveniente también tener en cuenta la protección física de los datos en formato papel y proteger su acceso.

- La seguridad lógica

Son el conjunto de medidas destinadas a garantizar que a los sistemas acceden únicamente las personas debidamente autorizadas, bajo un estricto control de registro y trazabilidad integral de los accesos. Los accesos a los sistemas y/o a los datos no podrán ser anónimos y deberán ser necesariamente individuales y autorizados. La autorización se efectuará en base a un perfil documentado y tras una trazabilidad de formación que garantice que los actores son conscientes de la importancia de sus acciones. Los participantes como administradores de sistemas o de datos deben seguir una formación, la cual debe quedar documentada. Cabe señalar en este sentido la postura del PIC/S(3 § 9.3) acerca de los administradores. Este subraya el carácter sensible de esta función y requiere que el administrador se identifique claramente como persona que no está implicada operativamente en la utilización del sistema. Según la buena praxis, un administrador debe disponer de una cuenta de administrador específica para llevar a cabo las tareas de administración y que no haya riesgo de confusión con sus otras tareas; además, la conexión como administrador debe rastrearse y permitir identificar a la persona conectada. La información relacionada con la seguridad lógica y, en particular, la identificación rápida y fácil de las personas con derechos sensibles respecto a la integridad de datos (modificación del estatus, por ejemplo) debe poder ponerse a disposición, rápida y legiblemente, de cualquier auditor o inspector.

- La continuidad

Son el conjunto de medidas que permiten planificar operaciones preventivas o correctivas a ejecutar en caso de siniestro o sucesos garantizando que, en ningún caso, se produzca una pérdida de datos. Entre estas operaciones se encuentran las condiciones relativas a las operaciones de backup, así como las operaciones de restauración que puedan alterar los datos de forma irreversible. Las medidas incluidas en los planes de continuidad y, en particular, los DRP (Disaster Recovery – Plan de recuperación ante desastres / plan de contingencia). Este tema tan amplio es una cuestión de empresa, que consta de varios apartados y que garantiza en última instancia la seguridad de los datos.

2.4 Comportamiento

Hemos visto la importancia que conceden los diferentes textos (y especialmente el PIC/S y el documento de la MHRA) a la gobernanza a todos los niveles, y particularmente al comportamiento en la gestión de la integridad de datos. No es difícil imaginar la dificultad que plantea todo lo relacionado con el comportamiento. El PIC/S abunda en el tema y le dedica un apartado entero (§ 6). La sensibilización del personal y su protección frente a “presiones” que pudieran empujarlos a falsificar los datos es un aspecto que es necesario controlar. El PIC/S afirma “… An understanding of how behaviour influences the incentive to amend, delete or falsify Data and the effectiveness of procedural controls designed to ensure Data integrity…“.

Así pues, es importante:

- Considerar la implementación de la Data Integrity en una organización como un programa directamente amparado por el más alto nivel de responsabilidad de la empresa.

- Organizar actuaciones para que los empleados participen activamente en la integridad de los datos.

- Establecer las acciones de formación adecuadas para formarlos sobre la importancia y la vulnerabilidad de los datos, así como sobre conceptos clave como la firma electrónica, la trazabilidad de las operaciones relacionadas con los datos o las revisiones de audit trail.

- No olvidar establecer medios de revisión, control y corrección para readaptarse.

Los inspectores y auditores esperan claramente que lo anterior sea el reflejo de una cultura empresarial que garantice la ausencia de intervenciones fraudulentas de alteración de datos.

Conclusión

La integridad de datos es un proceso importante y que requiere una profunda adaptación del sistema documental y del sistema de calidad.

En los últimos veinte años se ha debatido extensamente sobre temas relacionados con la validación de los sistemas informáticos. Es cierto que en la propia expresión “sistema de información” tenía más peso el “sistema” que la “información”. La primera gran virtud del nuevo enfoque es haber colocado a los datos en el centro del debate, subrayando su importancia pero también su vulnerabilidad y las amenazas que pesan sobre ellos.

Esta cuestión es de especial importancia en atención a los recientes acontecimientos y, en particular, los actos delictivos que se han cometido. Aunque en la gran mayoría de los casos, los riesgos que corren los datos no tienen que ver con lo anterior, el tema es especialmente sensible.

La clave del control de la Data Integrity parece descansar en tres grandes pilares:

- Comportamiento y gobierno: una cuestión de empresa a todos los niveles, que refleja una cultura de calidad.

- El control del perímetro de datos, a través de los Data Flow Chart y los análisis de riesgos de datos, integrando un enfoque más amplio del concepto de dato, es decir: significado, metadatos y Audit Trail.

- El cumplimiento de la normativa, en particular, todo lo relacionado con la seguridad, en todos sus aspectos, y la validación.

Partager l’article